Анонимность благодаря Tor VPN и Proxy - что нужно знать?

Итак, вы наверняка иногда замечали, что ваш провайдер шпионит за вами, ограничивает трафик или блокирует некоторые веб-сайты. В этом случае одним из решений будет прекращение использования интернета.

Другие варианты включают использование специальных технологий прокси, Tor или виртуальных частных сетей (VPN). Главное, что их всех объединяет, это общий принцип: из вашего дома вы подключаетесь к конечному пункту назначения через один или несколько промежуточных серверов. Шифрование трафика является дополнительной функцией.

Анонимность благодаря прокси-серверам

Если администратор вашего Интернет-провайдера решит просмотреть ваше сетевое подключение, он увидит только то, что вы подключены к промежуточному серверу. Однако при желании провайдер с легкостью отследит все ваши перенаправления, хоть это и займет какое-то время. Простой HTTP-прокси не шифрует данные и может даже перенаправить вас к месту назначения с помощью заголовка X-Forwarded-For (XFF).

Это не очень безопасно и конфиденциально. Существуют прокси более низкого уровня, такие как прокси SOCKS, которые работают еще более открыто. Сам протокол SOCKS не содержит шифрование, и, если вы заботитесь о конфиденциальности, шифрование должно применяться по умолчанию, например, с использованием таких протоколов, как SSH или HTTPS. Первоначально SOCKS-прокси появились как инструмент маршрутизации, а не как способ достижения конфиденциальности.

Однако виртуальные частные сети добавляют возможность для шифрования, и теперь все, что видит ваш Интернет-провайдер, это то, что вы подключаетесь к серверу и получаете от него много пакетов, зашифрованных по протоколу TLS.

Анонимность с использованием VPN

VPN стали популярными в последние годы со времени открытия Сноудена. Однако провайдеры VPN могут точно видеть, какие данные проходят через их серверы. И они должны соблюдать все законы своей юрисдикции.

Например, в Великобритании провайдер VPN считается полноценным провайдером, и может потребоваться начать запись всех пользовательских подключений, если того потребуют. Провайдеры могут не вести журналы постоянно, но угроза судебного иска может заставить их сделать исключения. Есть много подозрительных провайдеров VPN. Принимая во внимание ужасное количество ссылок в результатах поиска Google, трудно сказать, кому вы можете доверять.

Говорят, что, если вы не платите за услугу, значит, вы сами являетесь продуктом. Вы не можете найти более подходящее слово в случае Hola, которая предоставила бесплатный VPN-сервис через плагин для браузера. В Hola использовалась одноуровневая архитектура. Таким образом, узлы VPN, к которым подключались пользователи, были просто другими клиентами Hola.

Hola все еще находится на рынке, но она более открыто рассказывает о работе своей одно ранговой инфраструктуры и предпринимает шаги для защиты соединений своих пользователей от злоупотреблений. Большинство коммерческих VPN используют протокол OpenVPN, который является переносимым, может проходить через шлюзы NAT и не требует сторонних клиентских программ.

Вездесущая библиотека OpenSSL обрабатывает шифрование. Настройку можно выполнить из графического интерфейса NetworkManager. Некоторые даже предлагают инструкции специально для Linux, но в целом все сводится к простой загрузке сертификата, указанию сервера NetworkManager и вводу имени пользователя и пароля. После этого весь ваш интернет-трафик перенаправляется, обычно через устройство TUN, на VPN-сервер.

DNS-запросы также должны быть перенаправлены, чтобы ваш провайдер не видел, какие сайты вы посещаете. Обычно виртуальные частные сети предлагают свои собственные службы DNS и направляют их к клиенту OpenVPN. Но из-за многоуровневого кэширования DNS это может не сработать. Поскольку DNS-запросы не зашифрованы, веб-сайты могут видеть, кто разрешил вам ваше имя хоста, и это проблема. Такие сайты, как dnsleak.com, могут помочь выявить эти проблемы.

Анонимность с использованием Tor

Сеть Tor основана на принципе луковичной маршрутизации, когда трафик переносится на следующий уровень шифрования с каждым новым скачком \ шагом внутри сети. Изначально Tor разрабатывался в исследовательской лаборатории ВМС США, а затем в DARPA, в том же агентстве, где появилась ARPANET - основа современного Интернета. Поскольку DARPA является частью Министерства обороны США, существует множество теорий заговора о безопасности / надежности Tor.

Существует два способа использования сети Tor. Вы можете использовать его для доступа к сайтам Tor(.onion) или в качестве посредника для доступа к обычным (Clearnet) сайтам. Любой вид трафика, например, SSH, FTP, может быть отправлен через Tor. Во втором случае выходной узел сети Tor знает, к чему вы обращаетесь. Таким образом, вредоносный выходной узел является проблемой. Атаки трафика корреляции вызывают еще больше проблем.

Веб-браузеры

Веб-браузеры также можно отслеживать. Чтобы использовать отпечатки браузера, вам не нужен центральный реестр, поддерживаемый секретными службами. Многие браузеры, благодаря ОС, на которой они установлены, способу обработки шрифтов и многим другим переменным, однозначно идентифицируют своего пользователя. Любой сторонний поставщик рекламы имеет доступ к этой информации.

Чтобы обезопасить себя от отпечатков пальцев браузера, кажется разумным применять наиболее типичные настройки браузера, например, используя TorBrowserBundle. Вы можете найти больше информации о panopticlick.

Войны шифрования

Сторонники определенных взглядов хотят убедить нас в том, что Tor и другие службы анонимности активно используются террористами, педофилами, торговцами наркотиками и организованными преступными группировками.

Они, конечно, используют Tor и все другие инструменты конфиденциальности, однако нам следует искать не эти услуги, а самих преступников. Многие тысячи людей используют Tor в совершенно законных целях.

Иран и другие государства, такие как Беларусь, Россия, Турция, Китай, могли блокировать весь трафик Tor в прошлом. Список узлов Tor общедоступен. Для решения этой проблемы проект Tor представил мосты, которые держатся в секрете и нигде не перечислены.

Недоброжелательные намерения

Вредоносный VPN способен отслеживать весь трафик своих пользователей. Если эти пользователи предоставили реальные имена и адреса вместе с платежной информацией, то VPN может легко деанонимизировать их.

Поэтому хорошей идеей является использование криптовалют при оплате VPN. Вредоносный выходной узел Tor может отслеживать весь трафик, проходящий через него, но трафик поступает от многих пользователей, ни один из которых не может быть идентифицирован немедленно, поскольку они скрыты за двумя другими реле. В этом смысле Tor предлагает больше анонимности, чем VPN.

Но Tor не следует считать бесплатным VPN. Пропускная способность сети Tor мала, и должна использоваться с осторожностью. Стоит также отметить, что как Tor, так и VPN могут изменять незашифрованный трафик. TorProject активно проверяет узлы выхода и имеет строгие инструкции относительно сбора данных операторами узлов выхода. Почти каждый может запустить узел Tor.

Вы можете запустить сотни узлов, если у вас есть деньги. Если у вас есть несколько сотен узлов входа и несколько сотен узлов выхода, то, в конце концов, какой-то бедный пользователь войдет и выйдет через управляемые вами реле.

Это далеко от обычной ситуации, но, глядя на размер запросов и правильно определяя время, вы можете соотнести трафик на входе (который открывает IP-адрес пользователя) с трафиком на выходе (который открывается там, где пользователь подключается), что уничтожит анонимность этого пользователя.

В июне 2014 года два исследователя из Университета Карнеги-Меллона запланировали презентацию о взломе Tor на конференции по безопасности в Blackhat. В последний момент их презентация была отменена.

Ранее в том же году команда проекта Tor заметила, что в сети внезапно появилось 115 реле. Но поскольку это были промежуточные реле, считалось, что это не повод для беспокойства.

Как оказалось, это стало результатом несколько неприличного союза между министерством обороны и исследователями. Спустя несколько месяцев после ненормального появления 115 реле SilkRoad 2, популярная торговая площадка даркнета, была отключена.

Они могут выкрасть мои личные данные!

Конечно, хорошо принять меры предосторожности, чтобы организации с трехбуквенными именами и всевозможными злоумышленниками не могли получить контроль над вашими данными, но подумайте о том, сколько личных данных люди добровольно передают в социальные сети каждый день.

Мы не обсуждали эту тему здесь, но отношения между интернет-гигантами и государственными органами довольно сложны. С одной стороны, мы увидели, как Apple отказалась помочь ФБР в расшифровке iPhone террориста, но с другой стороны, откровения Сноуденавыявили такие программы, как PRISM, где корпорации передают данные в АНБ, ФБР и ЦРУ.

Похожие статьи:

Baxter-making Rethink Robotics закрывает свои двери

Baxter-making Rethink Robotics закрывает свои двери

Китай телеграм чаты

Китай телеграм чаты

Мягкая роботизированная рука открывает занавес тайн науки под водой

Мягкая роботизированная рука открывает занавес тайн науки под водой

Робот Hexapod складывается и танцует для развлечения

Робот Hexapod складывается и танцует для развлечения

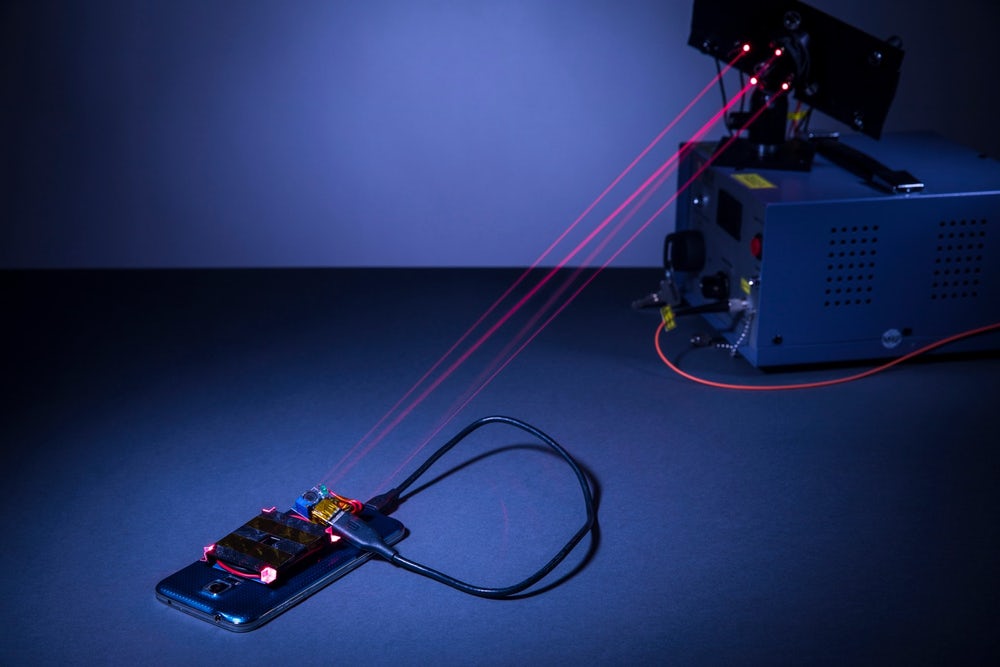

Лазерная система заряжает беспроводные телефоны по всей комнате

Лазерная система заряжает беспроводные телефоны по всей комнате

Jibo задерживает свои выпуски до октября 2016 года

Jibo задерживает свои выпуски до октября 2016 года